آنچه در این مقاله میخوانید [پنهانسازی]

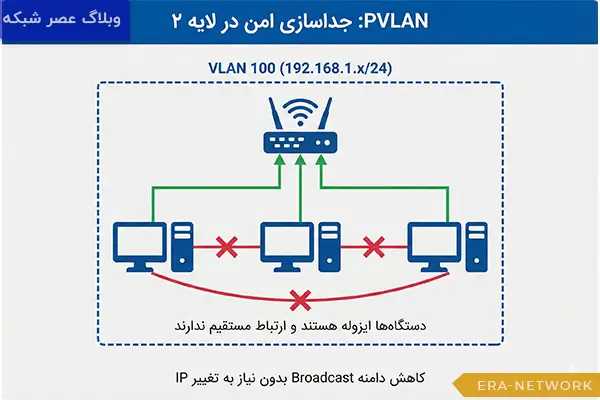

شبکههای محلی مجازی (VLAN) ابزاری اساسی برای تقسیمبندی شبکه، بهبود عملکرد و افزایش امنیت در لایه دوم (Layer 2) هستند، زیرا دامنههای Broadcast را از یکدیگر جدا میکنند. با این حال، در یک VLAN استاندارد، همه دستگاهها میتوانند مستقیماً با یکدیگر ارتباط برقرار کنند. این امر میتواند در محیطهایی مانند مراکز داده یا شبکههای چندمستأجری که دستگاهها باید در یک زیرشبکه باقی بمانند اما اجازه ارتباط مستقیم با یکدیگر را ندارند، یک مشکل امنیتی ایجاد کند.

VLAN خصوصی (PVLAN) به عنوان یک پیکربندی پیشرفته شبکه معرفی شد که این جداسازی را در داخل خود یک VLAN گسترش میدهد و ارتباطات را در سطح دانهای کنترل میکند. این مفهوم در درجه اول به دلیل محدودیت تعداد VLANها در سوئیچهای شبکه معرفی شد، محدودیتی که در سناریوهای مقیاسپذیر به سرعت به پایان میرسید.

VLAN خصوصی یا PVLAN که با نام جداسازی پورت (Port Isolation) نیز شناخته میشود، یک فناوری تقسیمبندی شبکه در لایه 2 است. هدف اصلی PVLAN تقسیم ترافیک در لایه 2 در داخل یک VLAN است، در حالی که دستگاهها در همان زیرشبکه IP باقی میمانند. در واقع، PVLAN دامنه Broadcast لایه 2 را به زیردامنههای کوچکتر تقسیم میکند. این ویژگی به شما امکان میدهد دستگاهها را از یکدیگر جدا کنید تا نتوانند ارتباط مستقیم داشته باشند، بدون اینکه نیاز به ایجاد VLANهای اضافی و هدر رفت فضای آدرسدهی داشته باشید.

اگر مفاهیم VLAN، PVLAN، پیکربندی پورتها و امنیت لایه 2 برایتان جالب است، یعنی یک قدم تا تبدیل شدن به یک متخصص واقعی شبکه فاصله دارید. با شرکت در آموزش CCNA 200-301، همین مهارتها را بهصورت عملی یاد میگیرید.

معماری PVLAN شامل چندین مؤلفه است که برای ایجاد ترافیک شبکه بسیار کنترل شده و بخشبندی شده با هم کار میکنند. این ساختار از یک VLAN اصلی و یک یا چند VLAN ثانویه تشکیل شده است که هر یک نقش ارتباطی خاصی دارند.

VLAN اولیه (Primary VLAN) به عنوان VLAN مادر و اصلی عمل میکند و شامل تمام VLANهای ثانویه است. در یک دامنه PVLAN تنها یک VLAN اولیه میتواند وجود داشته باشد. وظیفه این VLAN این است که فریمها را از پورتهای فراگیر (Promiscuous ports) به سمت پایین (downstream) به تمام VLANهای ثانویه ارسال کند. این VLAN زیرشبکه IP را برای کل دامنه PVLAN تعیین میکند و پورت فراگیر نیز در داخل این VLAN اولیه قرار میگیرد.

VLANهای ثانویه (Secondary VLANs) زیردامنههایی هستند که در داخل VLAN اولیه تعریف میشوند و جداسازی بین پورتهای متعلق به همان دامنه PVLAN را فراهم میکنند. این VLANها به طور کلی نمیتوانند با یکدیگر ارتباط برقرار کنند، بلکه فقط میتوانند با پورت فراگیر ارتباط داشته باشند. دو نوع اصلی از VLANهای ثانویه وجود دارد که هر کدام قوانین ارتباطی متفاوتی دارند:

در VLAN ایزوله، دستگاههای متعلق به آن نمیتوانند با یکدیگر ارتباط برقرار کنند، حتی اگر در همان VLAN ایزوله باشند. دستگاههای موجود در این VLAN فقط میتوانند با پورت فراگیر مرتبط خود (که معمولاً به روتر یا گیتوی متصل است) ارتباط برقرار کنند. این نوع VLAN برای سناریوهایی مانند میزبانی (Hosting) امن یا شبکههای VDI که نیاز به حداکثر جداسازی دارند، ایدهآل است. یک VLAN اولیه میتواند فقط یک VLAN ایزوله داشته باشد.

پورتهای موجود در VLAN اجتماعی میتوانند با یکدیگر و همچنین با پورت فراگیر (Promiscuous port) ارتباط برقرار کنند. این نوع VLAN برای گروههایی از دستگاهها استفاده میشود که نیاز به همکاری یا ارتباط با هم دارند (مانند تیمهای کاری در یک سازمان)، اما باید از سایر VLANهای ثانویه جدا بمانند. در یک دامنه PVLAN میتوان چندین VLAN اجتماعی مجزا داشت.

در پیکربندی PVLAN، پورتهای سوئیچ بسته به نقشی که در ارتباطات ایفا میکنند، به انواع مختلفی تقسیم میشوند. پورتهای ثانویه نمیتوانند با سایر پورتهای ثانویه ارتباط برقرار کنند، بلکه فقط میتوانند با پورت فراگیر ارتباط داشته باشند.

پورت فراگیر، پورت سوئیچی است که به یک روتر، فایروال، یا دستگاه گیتوی مشترک دیگری متصل میشود. این پورت با تمام رابطهای موجود در PVLAN، اعم از VLANهای ایزوله و اجتماعی، ارتباط لایه 2 دارد. به عبارت دیگر، این پورت اجازه ارسال و دریافت فریم از هر پورت دیگری در VLAN را دارد و به عنوان پل ارتباطی بین دستگاههای درون PVLAN و دنیای خارج عمل میکند.

پورتهای میزبان به دستگاههای معمولی (مانند سرورها یا رایانههای شخصی) متصل میشوند و بر اساس نوع VLAN ثانویه خود، رفتار متفاوتی دارند. این پورتها با استفاده از دستور switchport mode private-vlan host پیکربندی میشوند.

استفاده از Private VLAN مزایای قابل توجهی را به ویژه در محیطهایی که نیاز به جداسازی دقیق در یک زیرشبکه مشترک دارند، به همراه دارد.

PVLAN با جداسازی دستگاهها در داخل یک VLAN، لایه امنیتی اضافی ایجاد میکند و مانع از ارتباط مستقیم آنها با یکدیگر میشود. این امر سطح حمله بالقوه (attack surface) را کاهش میدهد و مانع از حملاتی مانند جعل ARP در شبکه محلی میشود.

از آنجایی که تمام VLANهای ثانویه در یک PVLAN، یک زیرشبکه IP واحد را به اشتراک میگذارند، از هدر رفتن فضای آدرسدهی IP جلوگیری میشود. این قابلیت به ویژه در محیطهای میزبانی بسیار مفید است، جایی که تعداد زیادی مشتری از یک زیرشبکه استفاده میکنند.

PVLAN تقسیمبندی شبکه را در سطح ریزتری نسبت به VLANهای سنتی فراهم میکند و کنترل دقیقتری بر ترافیک شبکه ارائه میدهد. این امکان را فراهم میآورد که بدون تغییر آدرسدهی IP میزبانان، از یک شبکه مسطح (Flat Network) به یک شبکه تقسیمشده حرکت کنیم.

PVLAN با ایزوله کردن دستگاهها در داخل VLAN و جلوگیری از ارتباط مستقیم آنها با یکدیگر، به کاهش ترافیک Broadcast کمک میکند. همچنین، با استفاده از VLANهای ایزوله میتوان تعداد نامحدودی از شبکههای جداگانه ایجاد کرد، که این امر محدودیتهای 4095 شبکهای را از میان برمیدارد.

PVLAN برای سناریوهایی طراحی شده است که در آنها جداسازی لایه 2 بین دستگاههای موجود در یک دامنه Broadcast مشترک ضروری است.

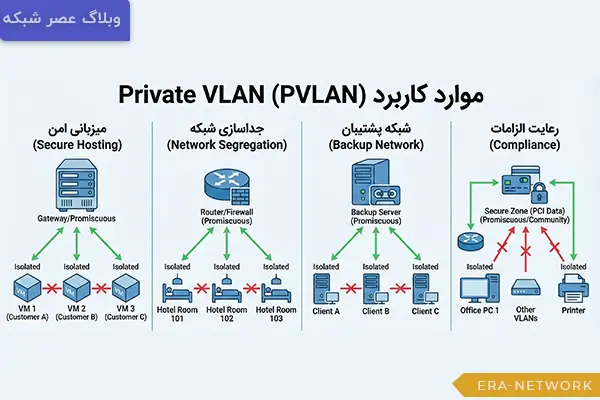

در محیطهای میزبانی مشترک، میتوان از PVLAN برای جداسازی سرورهای مجازی مشتریان از یکدیگر استفاده کرد و مانع از برقراری ارتباط مستقیم آنها شد. این کار نیاز به زیرشبکههای IP جداگانه برای هر مشتری را برطرف میکند و مدیریت را ساده میسازد.

PVLAN برای زمانی که نیاز است فایروال یا روتر فقط یک اینترفیس برای ارتباط با تعداد زیادی شبکه تقسیمشده داشته باشد، کاربرد دارد. همچنین در شبکههای ADSLDSLAM مبتنی بر اترنت و شبکههای هتل یا خانههایی که نیاز به دسترسی به اینترنت برای هر اتاق یا آپارتمان وجود دارد، جداسازی پورت مشابهی استفاده میشود.

در شبکههای پشتیبان، معمولاً نیاز نیست که میزبانها با یکدیگر ارتباط داشته باشند و فقط باید به مقصد پشتیبان خود دسترسی پیدا کنند. در این حالت، میتوان کلاینتهای پشتیبان را در یک VLAN ایزوله قرار داد و سرورهای پشتیبان را به عنوان فراگیر در VLAN اولیه تنظیم کرد.

PVLAN میتواند با ایزوله کردن ترافیک حاوی دادههای حساس، به رعایت الزامات انطباق (مانند الزامات PCI که نیاز به جداسازی دادههای کارت اعتباری دارد) کمک کند.

برای پیکربندی Private VLAN، باید برخی پیشنیازها و محدودیتها در نظر گرفته شوند.

برای پیکربندی PVLAN، پروتکل VTP (VLAN Trunking Protocol) باید در حالت Transparent (شفاف) یا خاموش (Off) تنظیم شود. نسخههای 1 و 2 VTP، پیکربندی PVLAN را منتشر نمیکنند، بنابراین باید به صورت دستی روی هر سوئیچ تنظیم شود.

VLAN 1 یا VLANهای 1002 تا 1005 نمیتوانند به عنوان VLAN اولیه یا ثانویه پیکربندی شوند، زیرا VLANهای خاصی هستند. همچنین، یک رابط دسترسی (Access Interface) نمیتواند در دو VLAN اولیه مختلف شرکت کند و به یک PVLAN محدود است.

پیکربندی و مدیریت PVLAN میتواند پیچیده باشد، به خصوص در شبکههای بزرگ. علاوه بر این، PVLAN ها با برخی از ویژگیهای شبکه مانند پروتکل پورت متراکمسازی (PAgP)، پروتکل کنترل تجمیع پیوند (LACP)، MVR و مسیریابی بین VLANهای ثانویه و VLAN اولیه پشتیبانی نمیشوند.

VLAN خصوصی یک تکنیک قدرتمند در امنیت شبکه است که با ایجاد زیردامنههای ایزوله و اجتماعی در داخل یک VLAN اصلی، قابلیتهای تقسیمبندی را به طور قابل توجهی گسترش میدهد. این فناوری با فعال کردن جداسازی لایه 2 بین دستگاهها در همان زیرشبکه IP، امنیت را افزایش میدهد، مصرف آدرس IP را بهینه میکند و مدیریت شبکه را در محیطهای چندمستأجری ساده میکند. در حالی که پیادهسازی آن نیازمند درک اجزای اصلی (VLAN اولیه، VLANهای ثانویه و پورتهای فراگیر) و پیروی از قوانین سختگیرانه ارتباطی است، اما PVLAN یک راه حل حیاتی برای محیطهایی است که نیاز به کنترل دسترسی دقیق و جداسازی دادههای حساس دارند.

VLANهای استاندارد ترافیک را بین VLANهای مختلف جدا میکنند و هر VLAN به یک زیرشبکه IP متفاوت تعلق دارد. اما PVLANها دستگاهها را در داخل یک VLAN مشترک جدا میکنند (ایجاد زیردامنهها) و اجازه میدهند همه دستگاهها از یک زیرشبکه IP استفاده کنند، که باعث صرفهجویی در آدرسهای IP میشود.

VLANهای ثانویه (اعم از ایزوله و اجتماعی) به گونهای طراحی شدهاند که جداسازی لایه 2 را فراهم کنند، بنابراین از نظر طراحی، ترافیک بین آنها مسدود میشود. ارتباط تنها از طریق پورت فراگیر (که معمولاً به روتر متصل است) امکانپذیر است، که این امر اجازه میدهد ترافیک برای رسیدن به مقصد خود از لایه 3 (IP) عبور کند و قوانین امنیتی اعمال شوند.

پورت فراگیر که معمولاً به روتر یا گیتوی متصل است، یک مؤلفه حیاتی است زیرا اجازه میدهد تا با تمام پورتهای دیگر در VLAN خصوصی (اعم از ایزوله و اجتماعی) ارتباط برقرار شود. این پورت به عنوان تنها مسیر خروج و ورود ترافیک برای پورتهای ایزوله و مسیر ارتباطی برای VLANهای اجتماعی با شبکه خارجی عمل میکند.

PVLANها میتوانند با استفاده از لینکهای ترانک 802.1Q (802.1Q trunks) در چندین سوئیچ گسترش یابند. در پیکربندیهای چندسوئیچه، پورت ترانک PVLAN (که به عنوان لینک بین سوئیچی یا ISL نیز شناخته میشود) ترافیک را از VLAN اولیه و تمام VLANهای ثانویه حمل میکند.

یک رابط دسترسی (access interface) میتواند تنها در یک دامنه PVLAN شرکت کند و محدود به یک VLAN اولیه است. این پورتها فقط با VLAN اولیه مرتبط خود و VLAN ثانویه خود (ایزوله یا اجتماعی) ارتباط برقرار میکنند.

با امتیاز به مقاله از ما حمایت کنید😍

آموزشگاه عصر رایان شبکه با ۲ دهه سابقه درخشان در حوزه فناوری اطلاعات و همچنین پنج سال سابقه در حوزه حسابداری و کسب و کار مالی رکن اساسی خود را ارائه خدمات کارساز به مشتریان و پاسخگو به نیاز آن ها می داند.

1 دیدگاه “Private VLAN چیست؟”

[…] شرکتی را در نظر بگیریم که در یکی از VLAN ها کاربران زیادی داشته باشد عمل تگ برداشتن و تگ زدن […]